12 معلومة تقنية مفيدة “مقتطفات تقنية الجزء الثاني”

- الإعلانات -

في تكملة سلسة مقالاتنا من نوع مقتطفات تقنية مفيدة نطرح لكم اليوم الجزء الثاني من هذا النوع من المقالات بموقعنا قاعة التقنية ، نتمني ان تحوز هذه المعلومات التقنية علي إعجابكم وإنتظرونا في سلسلة أخري إن شاء الله .

وسط المقالة

محتويات الموضوع :

12 معلومة تقنية مفيدة (مقتطفات تقنية الجزء الثاني)

1. JSFuck

JSFuck هو أسلوب برمجة للغة جافاسكربت يعتمد على إستخدام ستة رموز فقط لكتابة أي سكربت وهي () [] !+ يتم تدريس هذا الأسلوب للأغراض التعليمية فقط لصعوبة إستخدامه في البرمجة فعلياً بينما يقوم البعض بإستخدام أدوات للتحويل إليه من السكربت الأصلي لغرض التعمية Obfuscation.

2. الملف النصي والملف الثنائي

جميع الملفات تخزن على الحاسوب بصورة رقمية ولكن طريقة تمثيل تلك الأرقام للبيانات تحدد إذا ما كان الملف نصي أو ثنائي، فالملفات النصية تمثل فيها البيانات بنظام ASCII حيث لكل حرف أو رقم أو رمز ما يقابله في الجدول وبمجرد فتح الملفات النصية في محررات النصوص المدمجة مع أنظمة التشغيل تستطيع رؤية محتوياتها مباشرة. أما الملفات الثنائية فهي في جوهرها مجرد أرقام مثلها مثل الملفات النصية إلا أن تلك الأرقام في الملفات الثنائية لا تشير إلى ما يقابلها في نظام ASCII أو غيره من أنظمة النصوص بل تشير إلى نوع آخر من المعلومات قد تكون ألوان في صورة أو ترددات في ملف صوتي بل ربما تشير إلى نصوص أيضاً مثل ملفات doc فهي رغم إحتوائها على النصوص إلا أنها ملفات ثنائية لأن النصوص بها غير محفوظة بالترميز القياسي بل بصورة مختلفة تتطلب إستخدام برنامج مخصص يفهمها (في هذه الحالة برنامج الورد).

الملفات الثنائية قد تحتوي في أعلاها ما يعرف بـ BOM وهو عبارة عن بيانات نصية توضح نوع هذه الملفات وكيف يمكنك عرضها بشكل صحيح ولكن ثمة ملفات ثنائية أخرى لا تحتوي على هذا الهيدر الإضاحي وتعرف بـ flat binary file.

بشكل عام يمكن للملفات الثنائية أن تحتوي على نصوص بينما لا تحتوي الملفات النصية على أي نوع آخر من البيانات.

إذا حاولت فتح ملف ثنائي بمحررات النصوص ستلاحظ ظهور رموز غريبة وبيانات لا معنى لها ذلك لأنك تحاول قراءة البيانات بإستخدام ترميز النصوص والتي لم يتم إستخدامه في توليدها من البداية، الأمر كمحاولة قراءة اللغة العبرية بإعتبارها اللغة العربية والنتيجة هي الحصول على كلمات لا معنى لها.

إمتدادات الملفات الثنائية في الواقع لا تؤثر على محتويات الملف، يستخدم نظام التشغيل تلك الإمتدادات لمعرفة أي البرامج يجب إستخدامها في التعامل مع ملف معين، إذا بدلت الإمتداد بآخر أو قمت بحذفه نهائياً سيعجز النظام عن تشغيل الملف فقط لأنه صار يستخدم برنامج غير مناسب للتعامل معه أو صار يجهل أي البرامج يجب عليه إستخدامها ومع ذلك إذا قمت بإستخدام البرنامج المناسب يدوياً فسيعمل الملف رغم إختلاف إمتداده أو إنعدامه.

شاهد أيضاً: ترميز الملفات الثنائية بالصيغة النصية.

3. الصيغة المغلقة والصيغة المفتوحة

عادة ما تنتج برامج الحاسوب ملفات بصيغ معروفة مثل zip و jpg وهي صيغ موثقه يمكن دراستها وتطوير برمجيات جديدة للتعامل معها وهذه الصيغ تعرف بالصيغ المفتوحة، ولكن على الجانب الآخر بعض الشركات تحتفظ ببعض الملفات بصيغ جديدة دون توثيقها وبالتالي لا يستطيع أحد التعامل مع هذه البيانات إلا من خلال برمجيات تلك الشركات المخصصة وتعرف هذه الصيغ بالمغلقة أو الممتلكة) ليست كل الصيغ الممتلكة مغلقة) والغرض منها في الغالب تخفيض الإستخدام الغير مرخص للبرمجيات.

4. حرق الإسطوانات

بالتأكيد سمعت عن مصطلح حرق البيانات على الإسطوانات والذي يشير ببساطة لعملية نقل الملفات، ولكن لماذا يستخدم مصطلح “حرق” بدلاً من نسخ؟

الأصل فيه يرجع لطريقة تخزين البيانات على الإسطوانات حيث يتم “حرق” وحدات التخزين في الإسطوانة بالمعني الحرفي عند تمثيل الصفر وتُترك الوحدات الأخرى التي تمثل الواحد، وعند القراءة تستخدم السواقات شعاع ليزر يتم توجيهة إلى كل وحدة وإذا إرتد الشعاع يُقرأ كواحد وإن لم يرتد (بسبب حرق النقطة) يُقرأ صفر.

أما إستخدام مصطلح “حرق” البيانات مع وحدات التخزين الأخرى التي لا تستخدم هذه التقنية مثل الفلاش ميموري فهو خطأ شائع لا أكثر.

5. Hexadecimal IP

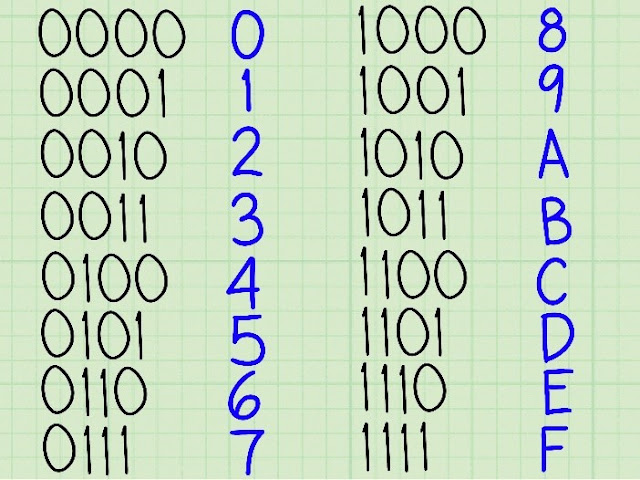

بينما يستخدم أغلب رواد الإنترنت النظام العشري لكتابة عنوان خادم مثل 192.168.1.1 تمتلك الحواسيب أيضاً برمجيات لمعالجة النظام السداسي العشري تلقائياً والتعامل معه.

جرب زيارة 0xc0a80101 في المتصفح، ويمكنك تحويل أي عنوان خادم (أو الأرقام بالنظام العشري عموماً) إلى النظام السداسي العشري بإستخدام هذه الأداة البسيطة.

6. مضاد مسجلات لوحة المفاتيح

تسجيل مدخلات لوحة المفاتيح Keylogging هي تقنيات يستخدمها المهاجم في الوصول الغير مصرح به للبيانات والتي تعتمد فقط على تسجيل المدخلات دون إحداث أي تغيير آخر في النظام كفتح منفذ خلفي للإتصال المباشر وذلك لكي تصبح مهمة إخفاء هذه البرمجية ودوامها في النظام أسهل.

توجد أجهزة لتسجيل مدخلات لوحة المفاتيح يتم توصيلها بين كابل لوحة الإدخال والمستقبل في الحاسوب وهذا النوع لا سبيل لإكتشافه برمجياً ويجب فحصل الكابلات داخلياً وخارجياً للحماية من هذا النوع.

أما مصطلح مضاد مسجلات لوحة المفاتيح فيقصد به الحماية من النوع البرمجي فقط من هذه المسجلات وذلك بتشفيير البيانات المدخلة من قبل المستخدم على المستوي الأدنى من عملية الإدخال قبل أن تصل هذه البيانات إلى وحدات الحاسوب الأخرى ومن ثم يستقبل المسجل بيانات مشفرة أو غير مفهومة لا يستفيد منها المهاجم.

ولكن الإشكال في هذه البرمجيات أنها قد تكون عرضة للتخطي من قبل بعض المسجلات المتطورة نظراً لتعدد وسائل قراءة تلك البيانات مثل قراءة محتويات الذاكرة بدلاً من المدخلات الأولية أو أخذ صور من الشاشة بعد عملية الإدخال أو حتى وجود أخطاء في برمجية الحماية تسمح بكسر التشفير أو منعه.

إستخدام برمجية مضادة لمسجلات لوحة المفاتيح يضيف طبقة إضافية من الحماية ولكنه لا يضمنها ووصول برمجية خبيثة يجب الإهتمام به ومنعه في المقام الأول.

7. WOL

الإيقاظ عبر الشبكة المحلية Wake On LAN هي تقنية تستخدم لبدء تشغيل الحاسوب عن بعد عبر الشبكة بإرسال حزمة Magic packet عندما يستقبلها الحاسوب يقوم بإرسال إشارة بدء التشغيل.

لكي يمكنك إستعمال هذه الخاصية يجب أن تتحقق من دعم اللوحة الأم في حاسوبك لها وكذلك دعم كارت الشبكة الذي سينتظر الحزمة السحرية (سواء كارت الشبكة السلكي أو اللاسلكي) ثم عليك تفعيل الخاصية من إعدادات BIOS وأخيرا في نظام التشغيل الذي تستخدمه ويشترط أيضاً أن يتصل حاسوبك بمصدر طاقة لأنه بينما تكون الأقراص التخزينية ومعظم مكونات الحاسوب في وضع الإغلاق ينبغي أن يظل كارت الشاشة قيد العمل وسيستهلك قدر بسيط من الطاقة، إن كنت ستسخدم هذه التقنية على الحاسب المحمول فإحذر من نفاذ البطارية أثناء إغلاق الحاسوب بسبب تشغيل هذه الخاصية في الخلفية كذلك إنتبه لوضع الحاسوب المحمول في حقيبة مغلقة في حيز ضيق فلا تعمل وحدات التهوية بشكل صحيح فتصاب المكونات بخلل.

8. خادم البريد في الشبكات المنزلية

إذا قمت مؤخراً بإعداد خادم بريد إلكتروني على حاسوبك الشخصي وواجهت مشاكل في الإتصال به من خارج الشبكة فالسبب هو أن معظم الشركات المزودة لخدمة الإنترنت تحظر المنفذ 25 وهو المنفذ الإفتراضي الذي يستخدمه بروتوكول smtp وبالرغم من سهولة إعداد الخادم للعمل على منفذ آخر غير قياسي دون التعرض للحظر إلا أنك ستواجه مشكلة في إستقبال البريد حيث تتوقع الخوادم الأخرى تنصتك على المنفذ 25 ولا تترك لك خياراً لتخصيصة والعديد من العقبات الأخرى يضعها أمامك الـ ISP لأغراض تجارية عادة لذلك ربما تأخذ بالإعتبار الإشتراك في خطة الأعمال من مزود خدمة الإنترنت أو إستخدام الخدمات السحابية مثل AWS أو الإعتماد على خادم بريد مستقل في حالة إستخدام دوال الإرسال في لغات البرمجة مثل php.

9. SSL VPN

يوجد نوعان رئيسيان من إتصال vpn هما remote vpn وفيه يقوم المستخدم بإيصال حاسوبه إلى شبكة vpn عن بعد عبر عميل الإتصال والذي ينبغي عليه إعاده تثبيته وتهيئته على أي حاسوب آخر يرغب بتوصيله، والنوع الآخر هو site to site ويستخدم غالباً في الشركات حيث يتم توصيل موجه router من المركز الأول بموجه في مركز آخر للشركة أي يتم إعداد خادم وعميل vpn على مستوى أجهزة الشبكة فتستطيع حواسيب الموظفين الوصول لشبكة vpn بمجرد الإتصال بشبكة المركز دون الحاجة لإعداد كل نظام على حدى.

يعتقد الكثير من مستخدمي خدمات في بي إن أن الإتصال يعتمد على بروتوكول IPSec بشكل لا غنى عنه وهذا غير صحيح حيث توجد خدمات في بي إن تعتمد على إتصال SSL الآمن وبينما يعمل هذا الإتصال في مستويات أعلى من بروتوكولات الشبكة إلا أنه يوفر قابلية وصول سهلة للغاية من جانب العميل. أحد مزودي هذا النوع من الفي بي إن Pulse Secure. معلومات إضافية حول الفي بي إن.

10. CTF

إلتقاط الأعلام capture the flag هي مباريات تنافسية في مجال أمن المعلومات مستوحاه من رياضة إلتقاط الأعلام الحقيقية، حيث تمثل الأعلام هنا عادة نص سري تم إخفاءه في مكان ما على النظام بحيث لا يمكن إيجاده إلا بإستغلال بعض الثغرات وهو ما يثبت مهارات اللاعب.

ثمة نوعان من هذه المسابقات:

– Jeopardy وفيه يحرص كل فريق على جمع أكبر قدر من النقاط للفوز بأعلى المراكز وتكون الخوادم المصابة بالثغرات تابعة لمنظم المسابقة.

– Attack/Defense وفيه يمتلك كل فريق نظام تشغيل مصاب مستضاف على حاسوب أحد أعضاء الفريق وعلى كل فريق ترقيع الثغرات في نظامه ومهاجمة أنظمة الفرق الأخرى في الوقت ذاته وبنفس المنطق يحصل الفريق ذو النقاط الأكثر على المراتب الأعلى وتتناسب النقاط التي يمثلها كل علم مع صعوبة الوصول إليه.

يمكنك متابعة مواعيد هذه المسابقات والمزيد من المعلومات من هنا.

11. Faraday Cage

قفص فاراداي هو حيز معزول عن ترددات UHF ومقاوم لأي نوع من أنواع الإشارات الكهرومغناطيسية تم تسميته على إسم العالم فاراداي الذي إبتكره في عام 1836 ويستخدم لتحقيق مستوى عال من الحماية الفيزيائية ضد الإتصال الغير مرغوب كما تستخدم أيضاً في الحماية من أثار البرق المحتملة على الأجهزة الكهربية وفي الحماية من التفريغ الكهربائي للشحنات Electrostatic discharge.

12. Physical Remote Attacks

بينما تتعرض العديد من البرمجيات للقرصنة نتيجة لخطأ في الإعداد أو في التعليمات البرمجية فإن العتاد الصلب للحواسيب عرضة للهجمات هو الآخر مثل هجمات تشويش الإرسال اللاسلكي بإستخدام Radio Jammer والتي تتعمد إحداث التداخل interference بمعدل أكبر من فرص حدوثه الطبيعية لأسباب عارضة.

وعلى مستوى أعلى نذكر قلق الحكومة الأمريكية من هجمات EMP حيث أمر الرئيس ترامب في مارس هذا العام بالإستعداد لهذه الهجمات.

ينتج عن الإنفجار النووي تأثير كهرومغناطيسي قوي يؤدي لخلل معظم الأجهزة الكهربية من مسافات بعيدة نظراً لقوة المجال المتولد وفي حالة إطلاق صواريخ نووية في السماء أعلى منطقة معينة يمكن أن يؤثر المجال الناتج على البنية التحتية لأنظمة إتصالات الدولة دون أن يقع الإنفجار على أراضي تلك الدولة مطلقاً أي بدون خسائر بشرية.

جدير بالذكر أيضاً أن هذه المجالات قد تنتج نتيجة لعوامل طبيعية فيما يعرف بـ geomagnetic disturbances (GMDs).

حسناً عرضنا لكم في مقالنا التالي بعض المعلومات والمقتطفات التقنية المفيدة التي قد تكون لم تسمع عنها من قبل نتمني ان يكون المقال مفيد وانتظرونا في شروحات اخري مفيدة .